- تشخیص پسوردهای ادمین دوربین IoT برای مهاجمین محلی کاری نداشت.

- وقتی آسیبپذیریها اکسپلویت شدند، کاربران غیرمجاز توانستند براحتی از دستگاههای دستکاریشده پخش زنده تماشا کنند.

هر کسی که دوربین امنیتی خانه خریداری میکند امکان دارد آن را به قصد افزایش سطح امنیت خریده باشد و نه کاهش آن! دوربین مداربستهی مجهز به اینترنت نیز در سابقهاش آسیبپذیری در برابر حملات اینترنتی را داشته است. درست وقتی که کاربران از همه جا بیخبر فکر میکردند امنیت خانهشان تأمین است، مهاجمین داشتند هر اتفاقی که رخ میداد را رصد میکردند. متخصصین بیتدیفندر علناً اعلام کردند که در ماه جاری شاهد آسیبپذیریهای جدیای در دوربینهای امنیت خانه LifeShield بودند؛ آسیبپذیریهایی که به هکرها این قابلیت را میدهد تا بدون اجازهی شما از خانهتان پخش زنده بگیرند. متخصصین بیتدیفندر با آزمایش و بررسی دقیق دوربینهای امنیت خانه LifeShield متوجه شدند ضعفهای امنیتی باعث شدند تا هکرهای محلی:

- صرفاً با دانستن آدرس مکِ دوربین، به پسورد ادمین این دوربین امنیتی دسترسی پیدا کنند.

- فرمانها را برای پیدا کردن دسترسی روت به دستگاه تزریق کنند.

- به فید ویدیو و آدیو دوربین دسترسی نامحدود پیدا کنند.

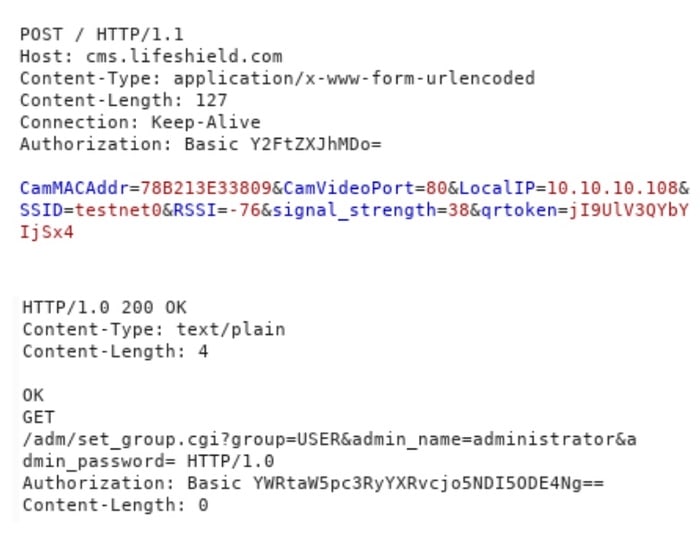

محققین در اوراق سفید[1] فنی تولیدشده توسط بیتدیفندر توضیح دادند که چطور توانستند دوربینهای Lifeshield را برای لو دادن پسوردهای ادمین فریب دهند.

«زنگ در به صورت دورهای پیامهای ضربان قلب به cms.lifeshield.com میفرستد که حاوی اطلاعاتی است نظیر آدرس مک، SSID، آدرس آیپی لوکال و قوای سیگنال وایرلس. بعد از دریافت چنین پیامی، سرور سعی میکند با استفاده از نقشهی سادهی اعتبارسنجی، اعتبار دوربین را بسنجد. این یعنی پسورد ادمین میتواند با کدگشایی عنوان مجاز base64 بدست آید. سرور ظاهراً توکن را نادیده میگیرد و تنها آدرس مک را موقع ارسال پاسخ چک میکند و همین به مهاجم اجازه میدهد تا درخواستی تقلبی ساخته و بدینترتیب اطلاعات محرمانه هر دستگاه را بیرون بکشد».

وقتی اطلاعات محرمانه سرقت شود دیگر دسترسی به رابط وب دوربین و کارکرد آن برای مهاجم کاری ندارد. محققین همچنین اشاره کردند که حملات خصوصاً زمانی میسر میافتد که هکرها به دامنهی همان شبکهی اینترنتیِ وایرلس نزدیک باشند (مانند محیطهای چند مستأجری و خانههای مشترک). متخصصین بیتدیفندر اوایل فوریه 2020 تلاش داشتند مشکل را با تماس گرفتن با فروشنده حل کنند که متأسفانه، هیچ پاسخی از جانب شرکت تولیدکننده دریافت نشد. این پیگیریها تا آخر ژوئن 2020 طول کشید (تقریباً پنج ماه کامل). شرکت ADT اواسط آگست 2020 آپدیتی خودکار برای دستگاههای آسیبپذیر ارائه داد و جزئیات فنی حفرههای امنیتی تنها به این دلیل اکنون منتشر شده است که حس میشود که کاربران به حد کافی از این محافظت نفع بردهاند. مثل همیشه، توصیهمان به مشتریان این است که پیش از خرید محصولات مجهز به اینترنت تحقیقاتی انجام دهند و مشخص کنند کدام فروشندگان نسبت به آسیبپذیریها و آپدیتهای امنیتی محصولات کاملاً آگاهند. افزون بر این، همیشه سعی کنید پسورد پیشفرض را تغییر دهید و دستگاههای اینترنت اشیاء مختلف خود را روی زیرشبکههای جداگانهای قرار دهید.

[1]نوعی گزارش معتبر یا راهنما برای کمک به خوانندگان است که به منظور درک یک مسئله، حل یک مشکل، یا اتخاذ یک تصمیم تدوین میگردد.